Lỗ hổng bảo mật BootHole chiếm quyền kiểm soát hàng tỷ thiết bị

Cập nhật ngày 31/07/2020

Eclypsium đã phối hợp tiết lộ lỗ hổng với các bản phân phối của Microsoft, Linux, UEFI Security Response Team, OEMs, CERTs, VMware, Oracle và các nhà cung cấp phần mềm bị ảnh hưởng khác. Nhiều công ty trong số họ dự kiến sẽ phát hành các khuyến cáo hoặc cập nhật giải quyết các vấn đề về BootHole và GRUB2 khác.

Eclypsium đã phối hợp tiết lộ lỗ hổng với các bản phân phối của Microsoft, Linux, UEFI Security Response Team, OEMs, CERTs, VMware, Oracle và các nhà cung cấp phần mềm bị ảnh hưởng khác. Nhiều công ty trong số họ dự kiến sẽ phát hành các khuyến cáo hoặc cập nhật giải quyết các vấn đề về BootHole và GRUB2 khác.

Hàng tỷ thiết bị Windows và Linux bị ảnh hưởng bởi một lỗi nghiêm trọng trên GRUB2 (CVE-2020-10713). Lỗ hổng có tên BootHole, cho phép kẻ tấn công chiếm quyền kiểm soát gần như toàn bộ hệ thống Windows và Linux.

Hãng bảo mật Eclypsium đã phát hiện sự cố này và cho biết lỗ hổng BootHole ảnh hưởng đến mọi hệ điều hành sử dụng GRUB2 cùng với Secure Boot.

GRUB (Grand Unified Bootloader) là một chương trình khởi động máy tính được phát triển bởi dự án GNU. GRUB cung cấp cho người dùng một lựa chọn cho phép khởi động một trong nhiều hệ điều hành được cài trên một máy tính hoặc lựa chọn một cấu hình hạt nhân cụ thể có sẵn trên các phân vùng của một hệ điều hành cụ thể. GRUB 2 là sự thay thế cho GRUB Legacy bootloader ban đầu. Cơ chế được thiết kế để bảo vệ quá trình khởi động khỏi các cuộc tấn công.

Hầu hết Secure Boot được sử dụng bởi đa số người dùng, nó là một nền tảng bảo mật trong các thiết bị – ngăn chặn các kết nối trái phép vào hệ thống trong lúc máy tính đang boot.

Theo báo cáo của Eclypsium. “Hầu như tất cả các phiên bản của GRUB2 đều dễ bị tấn công, có nghĩa là hầu như mọi bản phân phối Linux đều bị ảnh hưởng. Ngoài ra, GRUB2 hỗ trợ các hệ điều hành, hạt nhân và trình ảo hóa khác như Xen. Vấn đề cũng mở rộng sang bất kỳ thiết bị Windows nào sử dụng Secure Boot với tiêu chuẩn Microsoft Third Party UEFI Certificate Authority”

Lỗ hổng này ảnh hưởng đến phần lớn Laptop, Desktop, máy trạm, server, thiết bị mạng và thiết bị chuyên dùng trong lĩnh vực y tế, công nghiệp và tài chính.

Để khai thác lỗ hổng kẻ tấn công cần có quyền quản trị viên trên thiết bị được nhắm đến. Kẻ tấn công khó có thể thực hiện khai thác từ xa.

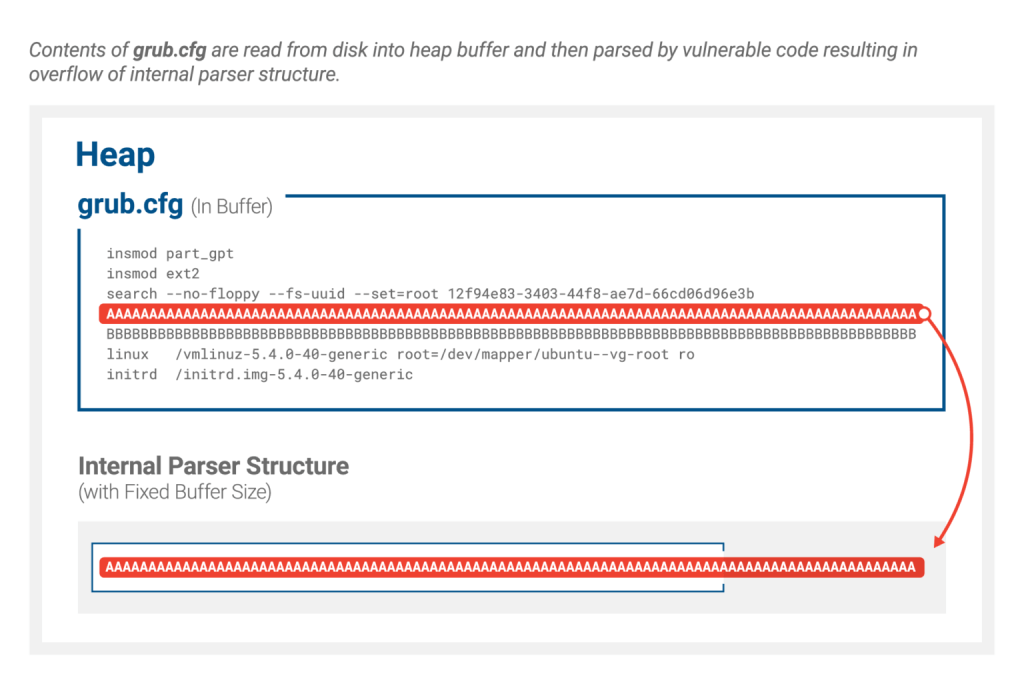

BootHole là một lỗ hổng tràn bộ đệm có liên quan đến cách GRUB2 phân tích file config grub.cfg

Kẻ tấn công có thể khai thác lỗ hổng để thực thi mã tùy ý trong GRUB2 và sửa đổi nội dung trong file config GRUB2. Với thủ thuật này, kẻ tấn công có thể thực thi mã độc hại trước khi hệ điều hành chạy cùng thiết bị.

Sau khi Eclysium tiết lộ lỗ hổng BootHole, nhóm bảo mật Canonical đã phát hiện một số vấn đề bảo mật khác khi phân tích GRUB2.

Tất cả các phiên bản của GRUB2 đọc các lệnh từ file grub.cfg trên Linux đều có thể khai thác. Ngoài hệ thống Linux, bất kỳ hệ thống nào sử dụng Secure Boot với Microsoft UEFI CA đều gặp phải sự cố này.

Ngoài ra, bất kỳ phần cứng nào sử dụng UEFI Secure Boot framework đều có thể bypass dễ dàng.

Sau khi bị xâm nhập, kẻ tấn công có thể giành quyền kiểm soát gần như tuyệt đội với thiết bị, hệ thống, các ứng dụng và dữ liệu. Và như các nghiên cứu này cho thấy, khi các sự cố được tìm thấy trong quá trình khởi động, chúng ta có thể tác động sâu đến nhiều loại thiết bị.

Hãng bảo mật Eclypsium đã phát hiện sự cố này và cho biết lỗ hổng BootHole ảnh hưởng đến mọi hệ điều hành sử dụng GRUB2 cùng với Secure Boot.

GRUB (Grand Unified Bootloader) là một chương trình khởi động máy tính được phát triển bởi dự án GNU. GRUB cung cấp cho người dùng một lựa chọn cho phép khởi động một trong nhiều hệ điều hành được cài trên một máy tính hoặc lựa chọn một cấu hình hạt nhân cụ thể có sẵn trên các phân vùng của một hệ điều hành cụ thể. GRUB 2 là sự thay thế cho GRUB Legacy bootloader ban đầu. Cơ chế được thiết kế để bảo vệ quá trình khởi động khỏi các cuộc tấn công.

Hầu hết Secure Boot được sử dụng bởi đa số người dùng, nó là một nền tảng bảo mật trong các thiết bị – ngăn chặn các kết nối trái phép vào hệ thống trong lúc máy tính đang boot.

Theo báo cáo của Eclypsium. “Hầu như tất cả các phiên bản của GRUB2 đều dễ bị tấn công, có nghĩa là hầu như mọi bản phân phối Linux đều bị ảnh hưởng. Ngoài ra, GRUB2 hỗ trợ các hệ điều hành, hạt nhân và trình ảo hóa khác như Xen. Vấn đề cũng mở rộng sang bất kỳ thiết bị Windows nào sử dụng Secure Boot với tiêu chuẩn Microsoft Third Party UEFI Certificate Authority”

Lỗ hổng này ảnh hưởng đến phần lớn Laptop, Desktop, máy trạm, server, thiết bị mạng và thiết bị chuyên dùng trong lĩnh vực y tế, công nghiệp và tài chính.

Để khai thác lỗ hổng kẻ tấn công cần có quyền quản trị viên trên thiết bị được nhắm đến. Kẻ tấn công khó có thể thực hiện khai thác từ xa.

BootHole là một lỗ hổng tràn bộ đệm có liên quan đến cách GRUB2 phân tích file config grub.cfg

Kẻ tấn công có thể khai thác lỗ hổng để thực thi mã tùy ý trong GRUB2 và sửa đổi nội dung trong file config GRUB2. Với thủ thuật này, kẻ tấn công có thể thực thi mã độc hại trước khi hệ điều hành chạy cùng thiết bị.

Sau khi Eclysium tiết lộ lỗ hổng BootHole, nhóm bảo mật Canonical đã phát hiện một số vấn đề bảo mật khác khi phân tích GRUB2.

Tất cả các phiên bản của GRUB2 đọc các lệnh từ file grub.cfg trên Linux đều có thể khai thác. Ngoài hệ thống Linux, bất kỳ hệ thống nào sử dụng Secure Boot với Microsoft UEFI CA đều gặp phải sự cố này.

Ngoài ra, bất kỳ phần cứng nào sử dụng UEFI Secure Boot framework đều có thể bypass dễ dàng.

Sau khi bị xâm nhập, kẻ tấn công có thể giành quyền kiểm soát gần như tuyệt đội với thiết bị, hệ thống, các ứng dụng và dữ liệu. Và như các nghiên cứu này cho thấy, khi các sự cố được tìm thấy trong quá trình khởi động, chúng ta có thể tác động sâu đến nhiều loại thiết bị.

Nguồn tin: Theo Securityaffairs

Những tin mới hơn

Những tin cũ hơn